Netzwerkscan mit NMAP

Netzwerkscans sind eine prima Möglichkeit, die im Netzwerk befindlichen Geräte ausfindig zu machen, zu identifizieren und mögliche Schwachstellen zu erkennen. Linux hält zu diesem Zweck zahlreiche Mechanismen parat. Eines davon ist nmap.

Der nachfolgende Beitrag soll einen groben Überblick über den Einsatz und einige Funktionalitäten von nmap bieten.

Vorbereitung

nmap muss in aller Regel nachinstalliert werden:

sudo apt-get install nmapIm Anschluss kann es direkt losgehen.

Gesamtes Netzwerk scannen

Zunächst einmal wollen wir uns einen Überblick verschaffen, welche Endgeräte momentan im Netzwerk aktiv sind. Mit einem Ping-Scan lässt sich dies schnell und leicht erledigen:

sudo nmap -sP 192.168.178.0/24Passt die IP-Adresse entsprechend eurem Adressbereich an. Wichtig ist hier, dass der letzte Dezimalblock 0 ist und die Subnetzmaske mit einem vorangestellten / mitgegeben wird. Diese Art der Netzwerk-Aufklärung ist etwas “unauffälliger”, bietet jedoch auch nur wenige Informationen, wie die MAC-Adresse, die IP-Adresse und den Hostnamen.

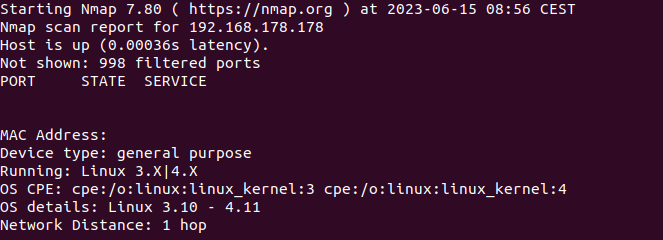

Betriebssystem scannen

Möchten wir näheres zu den Betriebssystemen der gefundenen Geräte herausfinden, hilft der Zusatzparameter -O:

sudpo nmap -O 192.168.178.178

Die Ausgabe könnte in etwa so aussehen und offenbart ein Linux und dessen Kernelversion.

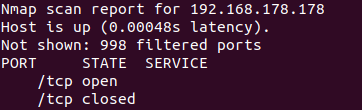

TCP-Port Scan

Wir haben auch die Möglichkeit, die Geräte nach offenen Ports zu durchsuchen. Hierfür hilft der Parameter -sS, gefolgt von der IP-Adresse:

sudo nmap -sS 192.168.178.178

Hierbei handelt es sich um einen Scan der mit Hilfe eines TCP-Handshakes eine sogenannte SYN-Anfrage zu der kontaktierten Maschine sendet und so Informationen über die offenen Ports erhält.

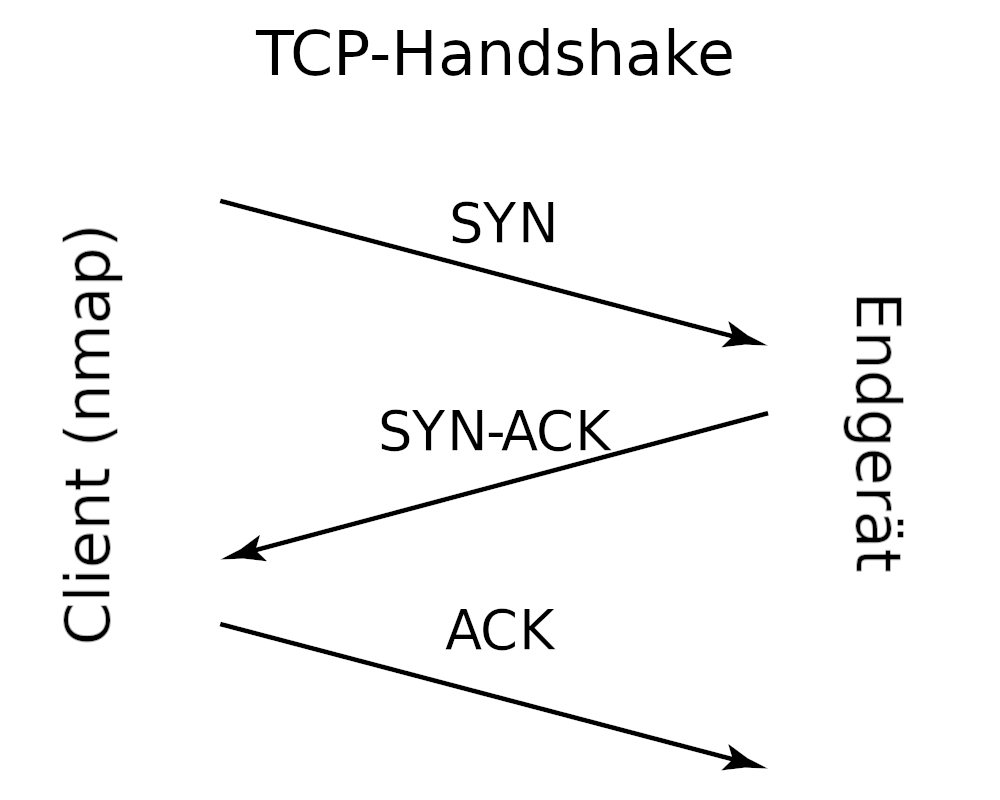

Zur kurzen Veranschaulichung, wie ein solcher TCP-Handshake aussieht, dient das folgende Schaubild:

Ein TCP-Verbindungsaufbau setzt sich aus 3 Phasen zusammen. Die initiale SYN-Anfrage (Synchronize Sequence Number) ausgehend vom Client (in unserem Fall über nmap) zum Endgerät, dass eine Verbindung zum Zielgerät aufgebaut werden soll. Antwortet auf der gegenüberliegenden Seite ein Dienst, sendet dieser eine SYN-ACK (Synchronize Sequence Number / Acknowledgement) Antwort zurück falls diese Verbindung möglich ist. Abschließend antwortet der Client seinerseits mit einer ACK (Acknowledgement) Antwort, sodass die Verbindung zwischen beiden Kommunikationspartnern aufgebaut wird.

Im Falle eines TCP-Portscans kämen wir lediglich bis zur SYN-ACK Antwort des Endgerätes, da wir in unserem Falle ja nicht an einem vollständigem Verbindungsaufbau interessiert sind und lediglich die offenen Ports kennen möchten.

Wir hätten auch die Möglichkeit, einen vollen 3-Wege TCP Scan auszuführen, der jedoch deutlich mehr Zeit in Anspruch nimmt und auch weniger unauffällig arbeitet, da diese Anfrage unter Umständen in Log-Dateien aufgezeichnet wird:

sudo nmap -sT 192.168.178.178UDP-Port Scan

Neben TCP, lässt sich auch nach UDP Paketen scannen. Hierbei ändert sich lediglich ein Buchstabe:

sudo nmap -sU 192.168.178.178Weitere Scan-Optionen dazuschalten

Sind uns diese Möglichkeiten noch nicht genug, lassen sich einige zusätzliche Parameter dazu schalten, wie etwa die Geschwindigkeit, mit der der Scan durchgeführt werden soll. Hierbei haben wir 6 verschiedene Auswahlmöglichkeiten in Form eines Parameters:

- T0 = paranoid

- T1 = sneaky

- T2 = polite

- T3 = normal

- T4 = aggressive

- T5 = insane

Die ersten beiden Werte T0 und T1 sind sehr langsam aber auch entsprechend unauffällig und gründlicher. Je höher die Zahl, desto schneller der Scan, was jedoch auch mehr Netzwerkkapazität in Anspruch nimmt. In der Praxis könnte ein Befehl mit ebendiesem Parameter folgendermaßen aussehen:

sudo nmap -T4 -sS 192.168.178.178Natürlich verfügt auch nmap über einen verbose-Modus, der all seine durchgeführten Schritte auf die Kommandozeile ausgibt:

sudo nmap -v -T4 -sS 192.168.178.178

Außerdem gibt es noch den sogenannten aggressive-Scan. Hierbei werden alle möglichen weiteren Informationen angefragt, wie beispielsweise die Betriebssystem-Erkennung, die Versionserkennung, die traceroute (also wieviele Knoten überwunden werden müssen um zur Zielmaschine zu gelangen) usw. Lediglich die Scan-Geschwindigkeit und der verbose Modus müssten hierbei explizit noch mit angegeben werden, da sie nicht Teil des aggressive-Scans sind:

sudo nmap -v -T4 -A 192.168.178.178Fazit

nmap ist schnell installiert, lässt sich einfach bedienen und gibt Aufschluss über aktive Geräte im Netzwerk. Neben der Möglichkeit explizit nach IP-Adressen und offene Ports zu suchen, können auch weitere nützliche Informationen gewonnen werden, wie etwa das eingesetzte Betriebssystem oder eingesetzte Dienste.

Für jeden, der etwas mehr über das eigene Netzwerk erfahren und mögliche Schwachstellen aufdecken möchte, sollte mal einen genaueren Blick auf dieses Tool werfen.

Bildquellen:

PeterM66 auf Pixabay

Pete Linforth auf Pixabay